¿Qué es Nmap?

Nmap (Network Mapper) es una herramienta de código abierto utilizada para el escaneo y auditoría de redes. Permite descubrir hosts, detectar puertos abiertos, identificar servicios en ejecución y determinar el sistema operativo de dispositivos en una red. Es ampliamente utilizado por administradores de sistemas y profesionales de ciberseguridad para evaluar la seguridad y diagnosticar problemas de conectividad.

Instalación de Nmap

En sistemas Debian/Ubuntu

sudo apt update sudo apt install nmap

En CentOS/RHEL

sudo yum install nmap

En Arch Linux

sudo pacman -S nmap

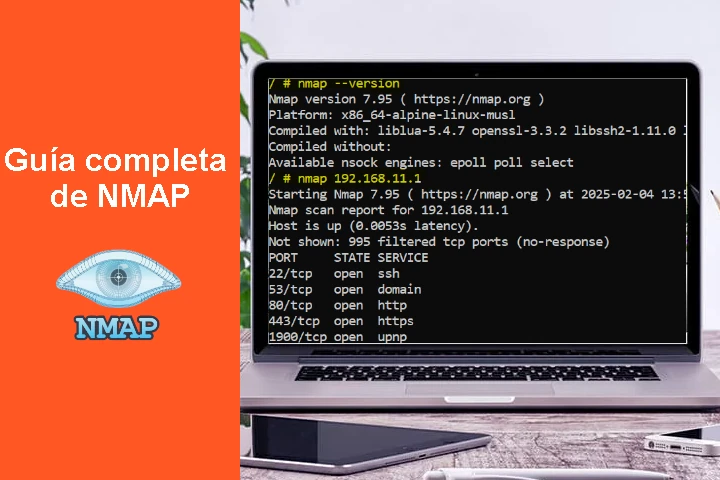

Verifica la instalación

nmap --version

Conceptos Básicos

- Puertos: TCP, UDP, bien conocidos (0-1023), registrados (1024-49151) y dinámicos (49152-65535).

- Dirección IP: Identificador único de un dispositivo en una red.

- Protocolos comunes: TCP, UDP, ICMP.

Comandos esenciales con ejemplos

Escaneo básico

nmap 192.168.1.1

Escanea los 1,000 puertos más comunes en el host especificado.

Escaneo de todos los puertos

nmap -p- 192.168.1.1

Escanea todos los 65,535 puertos.

Detectar servicios y versiones

nmap -sV 192.168.1.1

Identifica los servicios que se ejecutan en los puertos abiertos y sus versiones.

Detección de sistema operativo

nmap -O 192.168.1.1

Intenta identificar el sistema operativo del dispositivo.

Escaneo de una red completa

nmap 192.168.1.0/24

Busca todos los dispositivos activos en la subred.

Escaneo rápido

nmap -F 192.168.1.1

Escanea solo los puertos más comunes, ahorrando tiempo.

Escaneo sigiloso

nmap -sS 192.168.1.1

Utiliza un escaneo TCP SYN para evitar ser detectado por firewalls.

Escaneo de vulnerabilidades

nmap --script=vuln 192.168.1.1

Busca vulnerabilidades conocidas utilizando scripts NSE (Nmap Scripting Engine).

Guardar resultados en un archivo

nmap -oN resultado.txt 192.168.1.1

Guarda el resultado del escaneo en formato legible.

Scripts NSE: Potenciando Nmap

¿Qué son los scripts NSE?: Un conjunto de scripts para realizar tareas avanzadas como detección de malware, pruebas de fuerza bruta y análisis de vulnerabilidades.

Ejemplo: Buscar servidores FTP vulnerables

nmap --script=ftp-vsftpd-backdoor 192.168.1.1

Explorar más scripts:

ls /usr/share/nmap/scripts

Consejos para dominar Nmap

Lee la documentación oficial con:

man nmap

- Practica en redes locales o en entornos virtualizados para evitar problemas legales.

- Usa combinaciones de opciones avanzadas para personalizar tus escaneos.

- Familiarízate con los scripts NSE para maximizar el potencial de Nmap.

Errores comunes y cómo evitarlos

- Escanear redes sin permiso: Siempre pide autorización antes de realizar un escaneo.

- No especificar opciones: Usa banderas como

-sVo-Opara obtener información más detallada. - Ignorar firewalls: Aprende a realizar escaneos sigilosos para evadir bloqueos.

Conclusión

- Resalta la importancia de Nmap en el mundo de la ciberseguridad.

- Invita a los lectores a practicar y explorar más sobre sus capacidades.